Une nouvelle vague d’attaques SIM a été repérée

SOURCE : KULTURE GEEK

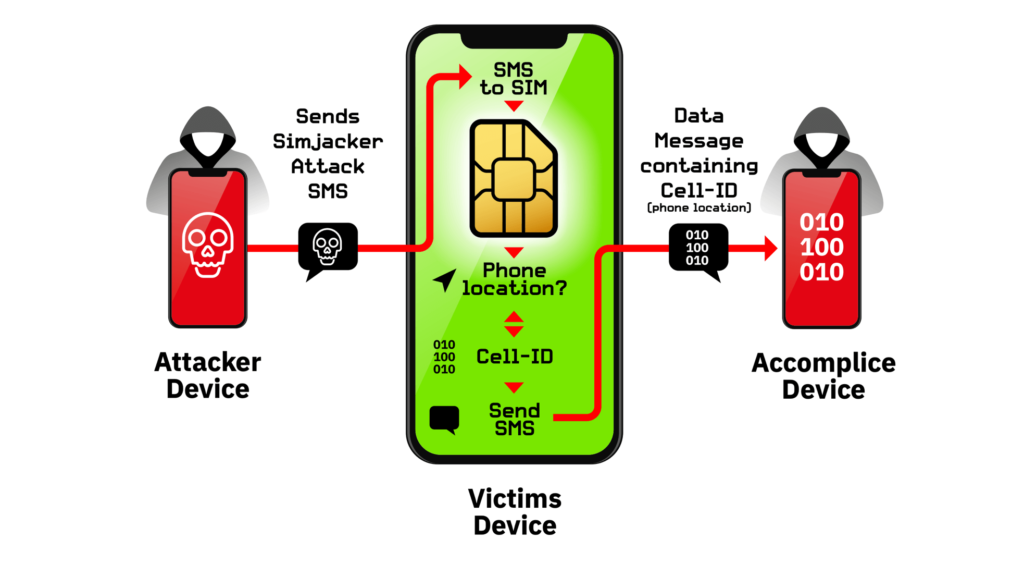

Il y a peu, des chercheurs de chez AdaptiveMobile Security avaient découvert Simjacker, l’exploit d’une vulnérabilité dans les cartes SIM qui permettait d’espionner et d’extraire les données du téléphone infecté, pour les envoyer (et accessoirement les revendre) à un appareil tiers. La méthode était de plus relativement simple, puisqu’il suffisait d’envoyer les bons SMS pour profiter d’une faille dans l’app Navigateur de certaines cartes SIM pour entrer dans le système. Une seconde faille de ce genre vient d’être découverte par Ginno Security Lab, baptisée cette fois WIBattack.

Ce nom est basé sur la méthode très similaire, exploitant le Wireless Internet Browser des cartes SIM non sécurisées. Une fois dans le téléphone, les malfaiteurs peuvent envoyer des textos, appeler des numéros, amener le navigateur web sur certains sites de phishing, et récupérer les informations personnelles et la localisation. Le nombre d’utilisateurs touchés reste incertain: Ginno parle de « centaines de millions » de SIM vulnérables, un rapport de SRLabs a repéré une réelle vulnérabilité sur environ 9% des 800 cartes testées. La faille n’en reste pas moins majeure et ne sera pas éliminée tant que les différents réseaux n’auront pas mis à jour leurs systèmes.

(Pour être tranquille, soyons amish. note de rené)

Aucun commentaire:

Enregistrer un commentaire